Desde un aumento en las estafas con videojuegos hasta la normalización del uso de la inteligencia artificial, estas son las cinco predicciones sobre ciberseguridad y tendencias en 2025 que, según los expertos de Kaspersky, podrían dominar el panorama digital.

Tendencias de ciberseguridad para 2025

La IA se convertirá en una herramienta de trabajo cotidiana

Desde los asistentes virtuales que ya vienen integrados en los celulares hasta los algoritmos en las redes que parecen saber lo que deseas comprar, la IA se ha escabullido en la cotidianidad. Grandes plataformas como Google y Bing han incorporado la IA en sus resultados de búsqueda y todos los usuarios ya se han acostumbrado a usar ChatGPT o similares.

Los expertos de Kaspersky afirman que en un mundo tan cambiante, no es posible imaginar cómo irá evolucionando la IA porque “lo que es tendencia entre los usuarios también lo es para los ciberdelincuentes”. Así que sé meticuloso al usar estas herramientas. Si tienes dudas, recuerda que nosotros somos tu portal informativo, y abajo te estaremos dejando algunos artículos donde ampliamos más el tema.

Los piratas informáticos a la espera de nuevos juegos y películas

La pantalla grande y los creadores de juegos al parecer se han confabulado para traer los estrenos más esperados este año. Esto significa también una oportunidad para las ciberestafas. Así que, ojo con esos mensajes de preventa de juegos y boletas, sobre todo porque tú ya eres un experto en phishing y smishing.

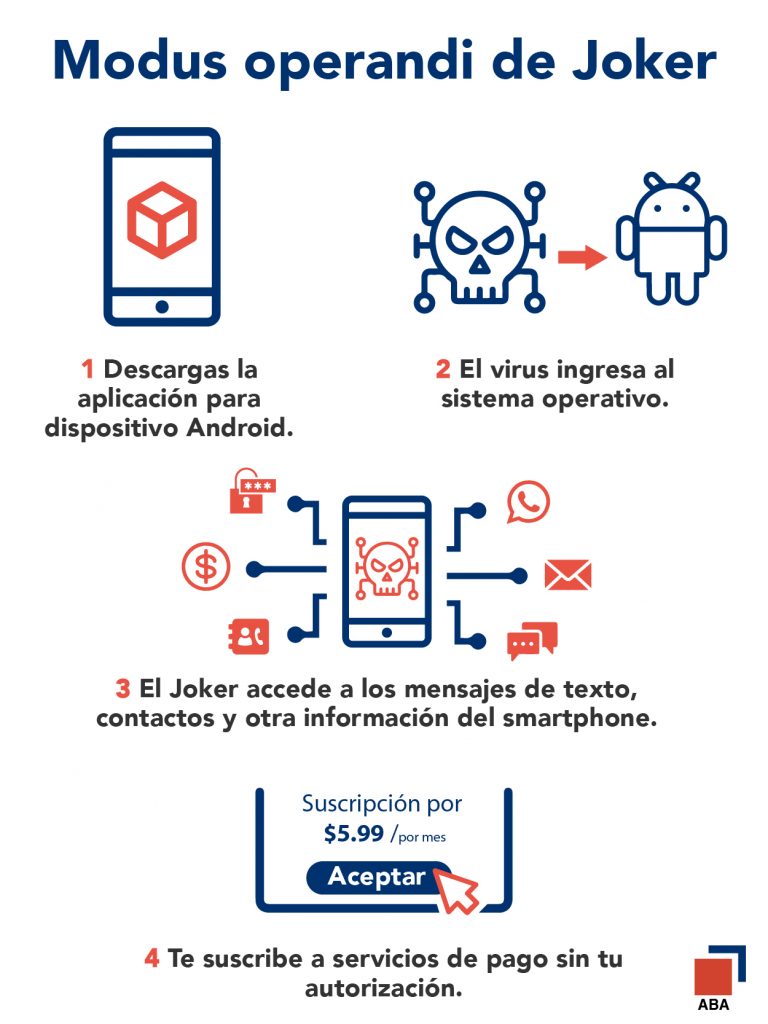

Las estafas con las suscripciones prosperarán

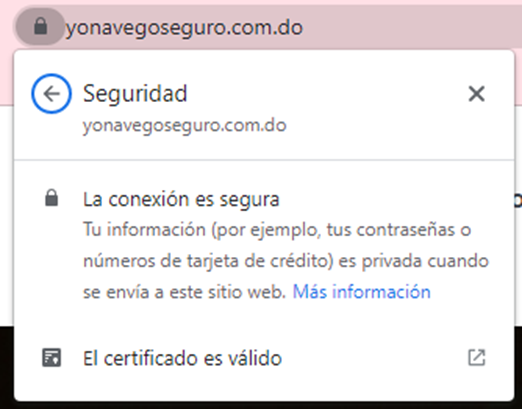

Las empresas han cambiado significativamente la manera en la que ofrecen sus bienes y servicios. Un modelo que se ha popularizado es la suscripción y los estafadores han aprovechado esta tendencia. A medida que aumentan, quizás hayas sido tentado con mensajes como “suscripción gratis” acompañado de un link de dudosa procedencia que ofrece el mismo servicio sin costo.

Reza un dicho que “si algo es gratis, probablemente el producto eres tú”. Por eso, adquiere estos servicios solo de sitios oficiales.

Las redes sociales podrían prohibirse

Probablemente, te guste pasar horas muertas en tu red social favorita, pero no te asustes. Este subtítulo, que podría parecer alarmante, hace referencia a que, ya en países como Australia, el acceso a las plataformas de redes sociales más populares se ha prohibido para los niños menores de 16 años, sin excepción.

Aunque años atrás esto podría haberse ignorado, los avances de la IA lo han cambiado todo. Ahora se están implementando sistemas avanzados para la verificación de la edad, lo que hace que sea mucho más difícil evitar estas restricciones.

Si esta práctica tiene éxito, podría ser adoptada por otros países. Si bien una prohibición completa de las redes sociales en 2025 parece poco probable, seguramente se promuevan prácticas similares en otros lugares, lo que generará restricciones para determinados grupos de usuarios.

Se ampliarán los derechos del usuario sobre los datos personales

No todas son malas noticias. Para ti que te preocupas por la privacidad de tus datos personales, tendrás un mayor control sobre tu información. Esto será gracias a la expansión de los derechos relacionados con la transferencia de datos.

Las políticas de privacidad como el Reglamento General de Protección de Datos (RGPD) en la Unión Europea y la Ley de Derechos de Privacidad de California (CPRA) en EE. UU., están inspirando reformas similares en otros Estados de EE. UU. y en Asia. Por lo tanto, podríamos ver un cambio este año en la balanza de mando del mundo digital, inclinándose más a favor de los usuarios.

Dicho esto, la misión de Yo Navego Seguro es mantenerte informado, por eso te expusimos las tendencias en ciberseguridad para 2025. Además, como lo prometido es deuda, aquí te dejamos los artículos relacionados con la inteligencia artificial para que aprendas a utilizarla de manera segura:

Potencia la ciberseguridad de tu empresa con la inteligencia artificial.