Se acercan dos de los eventos (fechas) de Navidad más esperados por los amantes de las ofertas y compras online o en línea: Black Friday y Cyber Monday. Se espera que este año se superen las cifras de ventas y compras de años anteriores.

En la República Dominicana hay más más de 260 empresas de comercio electrónico debidamente formalizadas (E-Commerce Day DR), sin mencionar todas las compras que se hacen en empresas fuera del país a través de plataformas digitales.

Si tienes una tienda online es importante que estés preparado para enfrentar de manera segura el aumento de transacciones (y sea algo que ya dejes instaurado).

Amenazas y riesgos a los que se enfrenta una tienda en línea durante el Black Friday y Cyber Monday

Tanto si la propia empresa gestiona la tienda en línea como si subcontrata el servicio a través de un técnico o empresa especializada, hay amenazas y riesgos que pueden afectar a la ciberseguridad de la tienda, y más en fechas como el Black Friday y Cyber Monday

Algunas de esas eventualidades que podrían afectar un sitio web y que pueden ser evitables destacan:

- Ataques de denegación de servicio (DDoS) que pueden dejar tu web o página fuera de servicio durante un tiempo.

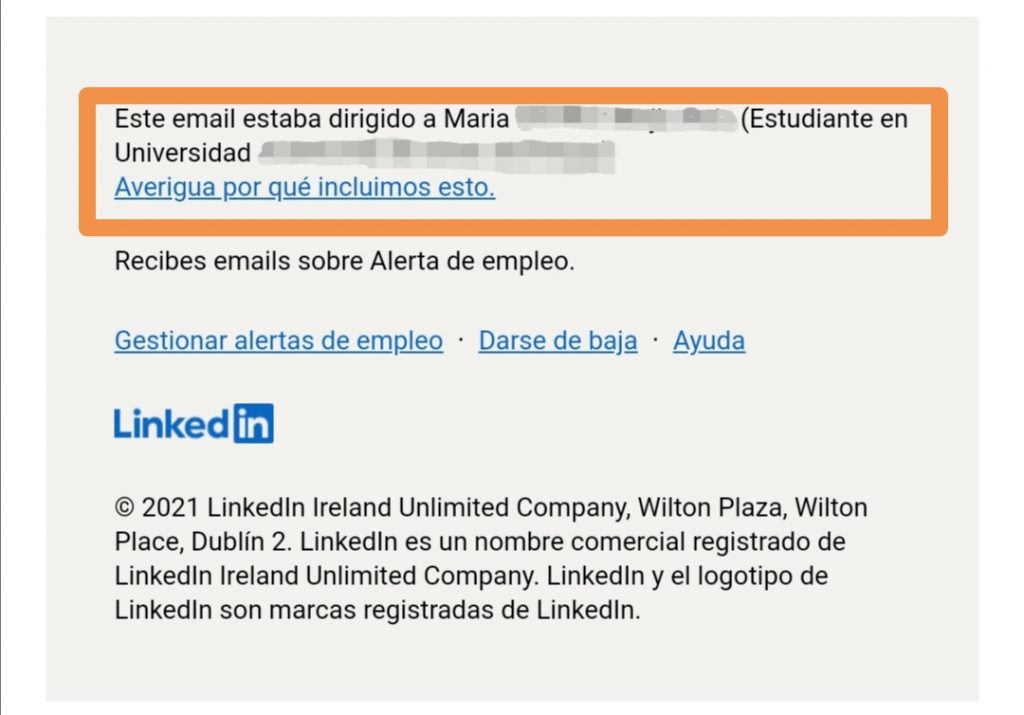

- Fraudes económicos, derivados del uso de tarjetas robadas o del robo de la información financiera de los clientes.

- Acceso a nuestra página de administración, panel de control del sitio web, alojamiento de la tienda en línea, o «back-end». Esto valiéndose de alguna vulnerabilidad en el gestor de contenidos utilizado.

- Infección por malware, ransomware o botnet al usarse en la página web software desactualizado o con vulnerabilidades no corregidas.

- Robo de información de clientes a través del ciberdelito conocido como phishing en el que suplantan nuestra identidad con enlaces hacia páginas fraudulentas.

- Defacement: si han accedido a nuestro gestor de contenidos, podrían cambiar completamente el aspecto de nuestra web.

Soluciones

Algunos de los casos anteriores se resuelven fácilmente con contar con una política de protección de la página web o con una política de relación con proveedores en caso de tener contratado el servicio de alojamiento, desarrollo o mantenimiento. Mientras que para otros, es requerible:

- Contratar servicios de empresas especializadas en pagos online denominadas IPSP (Internet Payment Service Providers), como Paypal, Google Wallet, Amazon Payments, etc.

- Si utilizas en tu web el pago virtual con tarjetas de crédito, asegúrate que cumple con el Estándar de Seguridad de Datos para la Industria de Tarjeta de Pago (Payment Card Industry Data Security Standard) o PCI DSS para que los titulares de tarjetas realicen compras de forma segura y protegidos frente a fraudes online.

- Disponer de software actualizado, con todos los parches de seguridad instalados.

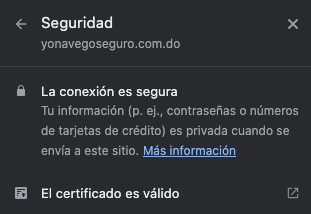

- Contar con un certificado web y verificar que está vigente. Así garantizamos la identificación de nuestra web (candado), y que las comunicaciones entre el cliente y el servidor irán cifradas (https://).

- Cambiar las contraseñas a los administradores del panel de control del gestor de contenidos o del servicio de alojamiento «hosting».

- Si es posible, utilizar autenticación de doble factor.

- Comprobar diariamente el aspecto de tu página web, verificando que no hay modificaciones en contenidos.

- Cumplimiento legal: asegúrate de cumplir todo lo marcado en el RGPD (Reglamento General de Protección de Datos), y en la LSSI-CE (Ley de Servicios de la Sociedad de la Información y Comercio Electrónico).

Como cada año, el ultimo viernes de noviembre se celebra el Black Friday, y cada vez son más los comercios electrónicos y presenciales que adelantan sus ofertas a tan esperada fecha. Al tratarse de un fenómeno global, los ciberdelincuentes no se han mantenido alejados de las fechas. Por ello, conviene saber si una tienda en línea es segura, tener en cuenta la serie de consejos de ciberseguridad antes dados, porque como reveló la Oficina de Seguridad del Internauta (OSI) de España, detrás del Black Friday se esconden numerosos fraudes y engaños.

Te podría interesar: