Según la RAE geolocalizar es la acción de “determinar la ubicación geográfica de alguien o de algo valiéndose de medios técnicos avanzados, como el GPS”. Esto quiere decir que si activas la geolocalización de tu teléfono celular, la web te conectará con lugares o servicios cercanos a tu ubicación.

La ventaja clave de esta herramienta para los negocios es que mejora las oportunidades de conectar con potenciales clientes. Para ti como usuario, te servirá para acercarte más a lugares de interés de donde vives o te encuentras en determinado momento. Sin embargo, en las manos equivocadas puede representar una amenaza para tu seguridad.

Riesgos de la geolocalización para tu seguridad en línea

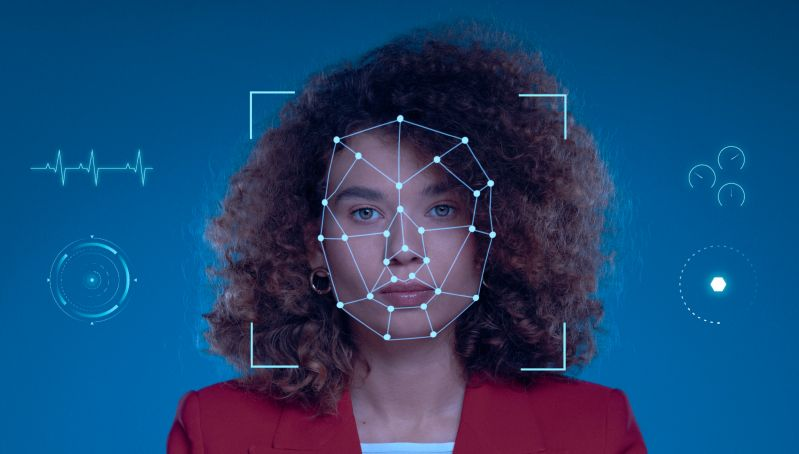

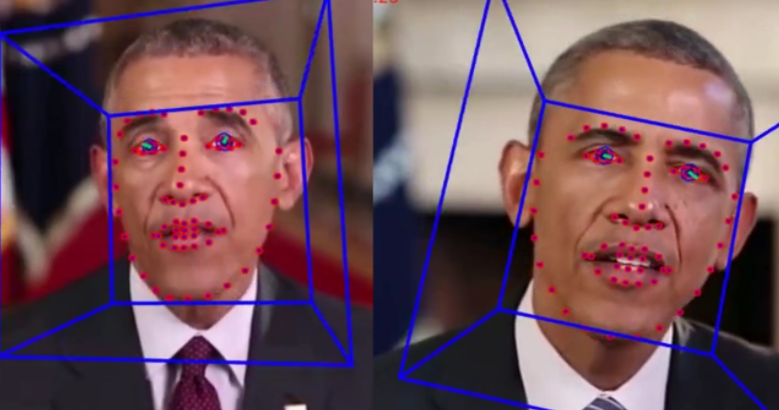

- Seguimiento fraudulento de tu actividad. Al permitir el acceso a la ubicación se proporcionan datos adicionales que pueden ser utilizados para identificar los dispositivos utilizados y rastrear tus actividades en línea.

- Riesgo para la seguridad física. Compartir en línea tu ubicación de manera excesiva, pone en riesgo tu seguridad física. Si por ejemplo sales de vacaciones y lo publicas, desaprensivos podrían intentar acceder a tu casa, ya que entienden que está sola.

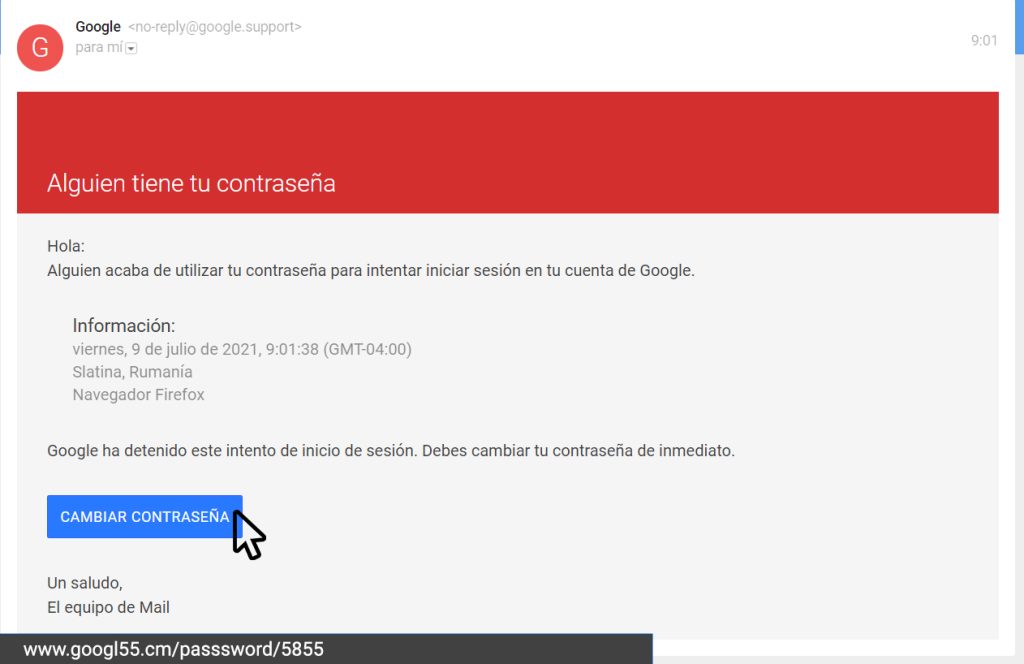

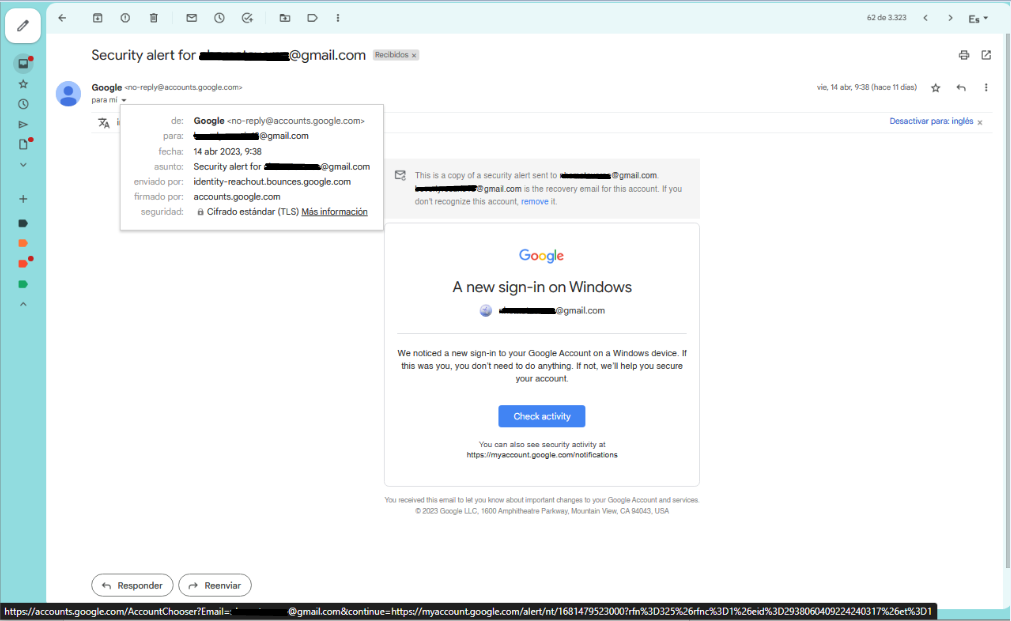

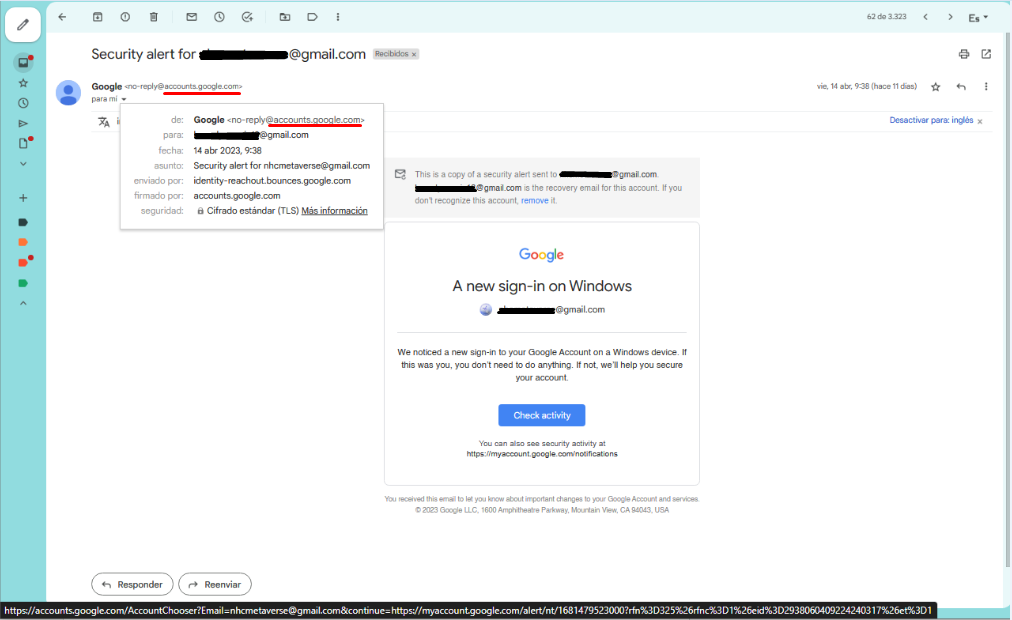

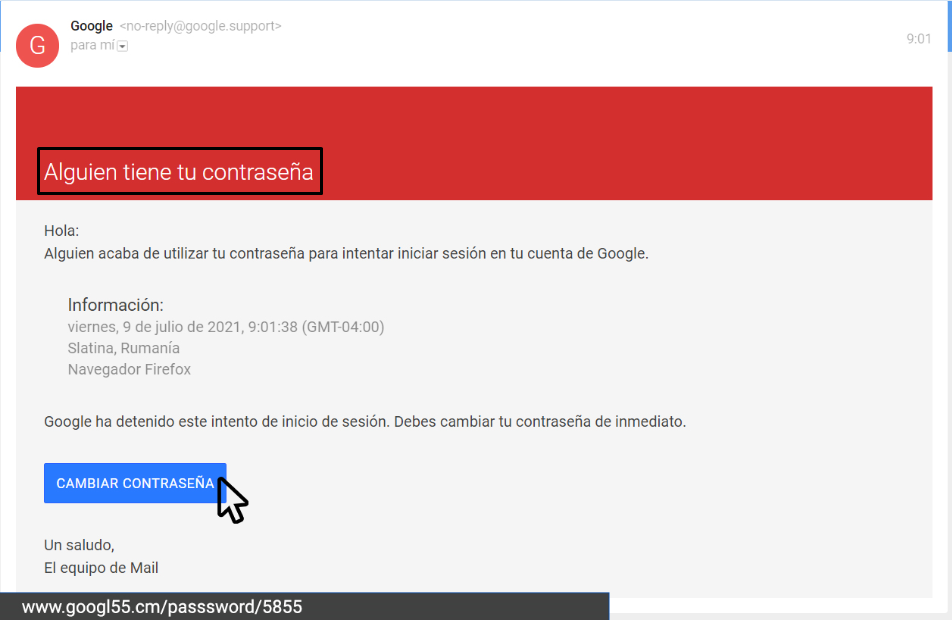

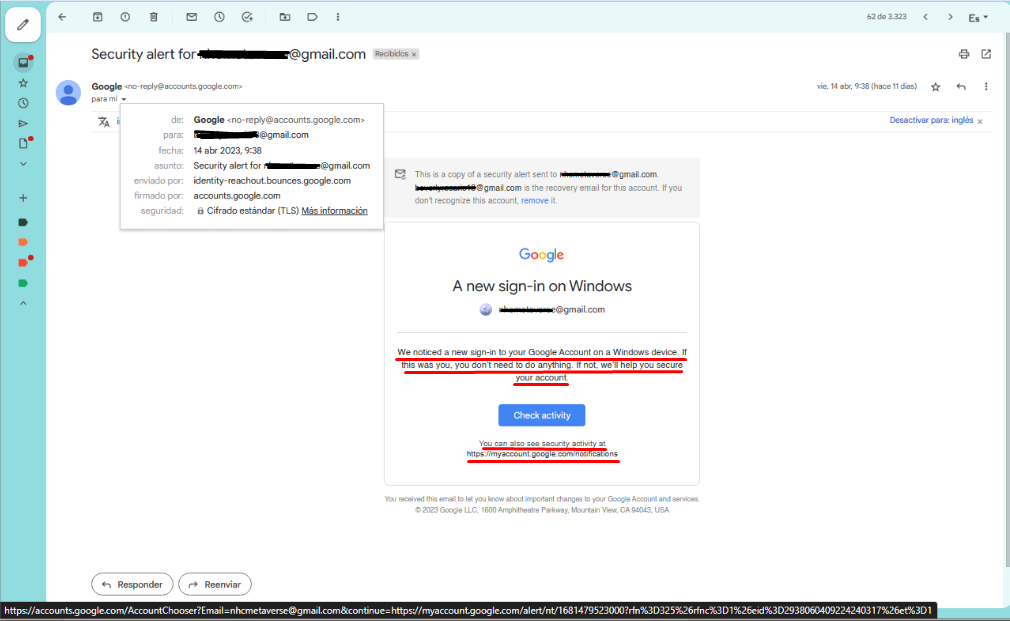

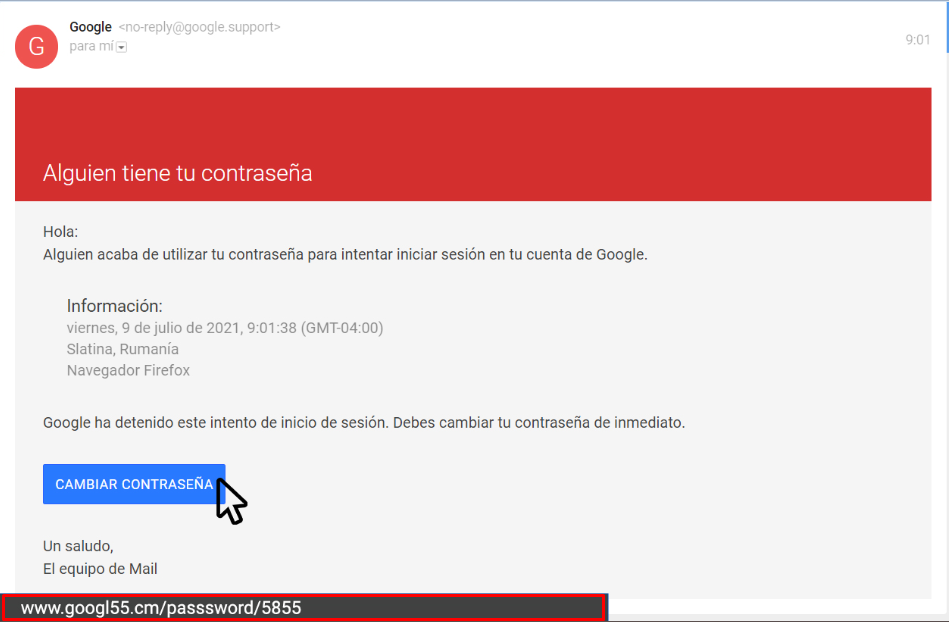

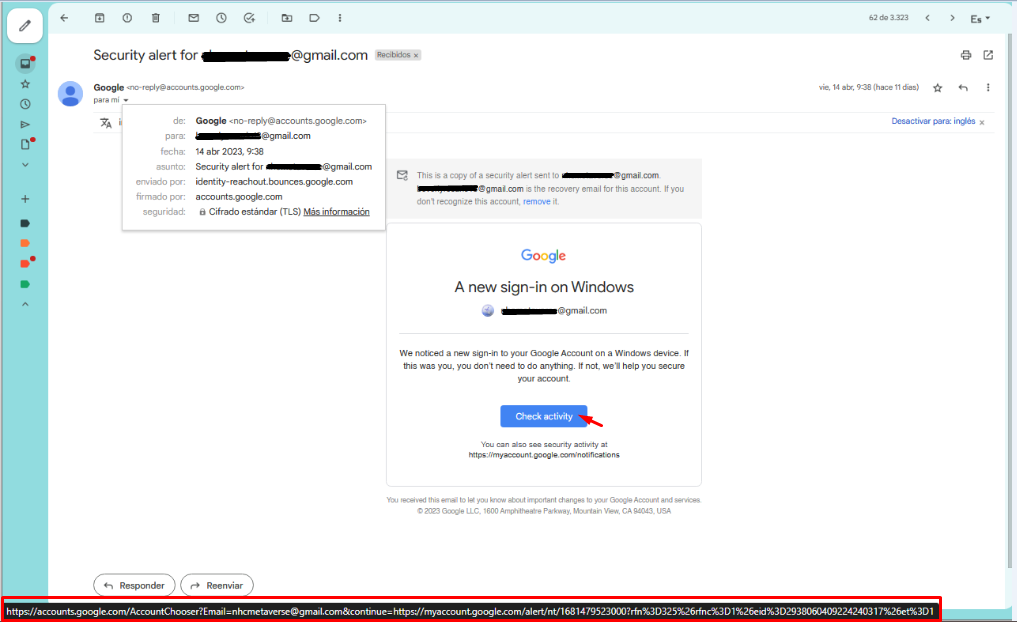

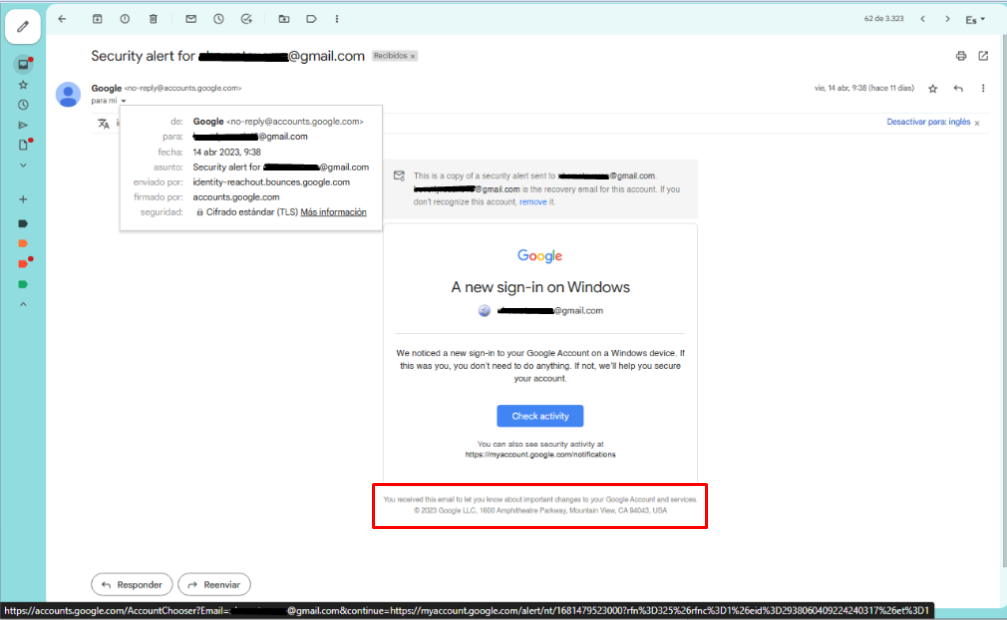

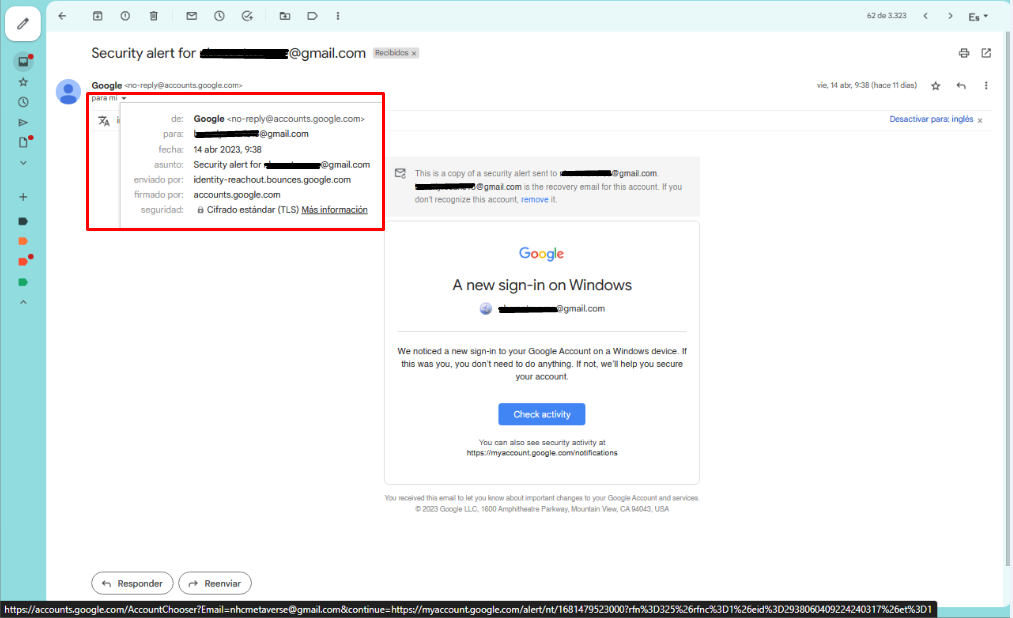

- Suplantación de identidad. Con la geolocalización existe la posibilidad de que los hackers envíen correos electrónicos falsos que parecen provenir de una empresa cercana a tu ubicación para hacer que el mensaje parezca más legítimo.

- Poca privacidad. Compartir la ubicación constantemente compromete la privacidad del usuario. Algunas aplicaciones y servicios recopilan datos de geolocalización, incluso cuando no se están utilizando. Con esta información, los piratas informáticos crean perfiles detallados sobre tus actividades y hábitos.

⚠️Bonus: Así detectamos el uso indebido de la geolocalización📍

1. Permisos de ubicación excesivos. Si una de las aplicaciones del celular solicita datos de geolocalización que parecen innecesarios para su función principal, podría deberse a que los está utilizando para recopilar más información de la necesaria.

2. Uso sospechoso de datos de ubicación. Si alguna aplicación o servicio está utilizando tu ubicación sin tu consentimiento y envía notificaciones sin haber dado permiso para ello, indica un riesgo de privacidad.

3. Consumo inusual de la batería. Si notas un consumo de batería inusualmente alto cuando no estás utilizando activamente las aplicaciones puede deberse a que un software malicioso está activo.

4. Comportamiento inusual del dispositivo. Si comienzan a aparecer en el dispositivo anuncios publicitarios basados en la geolocalización, sin haber hecho una búsqueda de algún servicio relacionado, podría deberse al uso de los datos de forma indebida. Otro caso puede ser que se activen sin autorización cambios en la configuración de privacidad de las aplicaciones relacionadas con la geolocalización.

Usa la geolocalización a tu favor 🛡️

- Primero decide si quieres mantener siempre activada esta opción en tu teléfono, incluso, puedes definir que las aplicaciones solo accedan a tu ubicación cuando las estén usando, que te preguntan cada vez que abras la apps o denegarle el permiso. ¡Tú decides!

- Establece cuáles apps tienen permisos para usar tu ubicación aproximada (un radio de unos 3 km2) o la precisa (punto exacto donde se encuentra tu dispositivo). La primera te permite conocer los bancos que están cerca de ti, mientras que la precisa es útil cuando pides comida por delivery, por ejemplo.

Estar conscientes de estos comportamientos poco comunes en los dispositivos y aplicaciones ayuda a estar alerta ante el uso indebido del servicio de geolocalización y te previene de ataques a tu seguridad en línea. Pon en práctica estas acciones y navega seguro por la web.