Más del 50% de los empleados visitan páginas web o contenidos no relacionados con su puesto de trabajo, según un estudio de Eserp Business & Law School.

Esto podría resultar en un riesgo a la seguridad de la información confidencial de una empresa, si los colaboradores no cumplen con las políticas de ciberseguridad necesarias para prevenir los delitos informáticos.

Entonces ¿cómo puedes implementar políticas de ciberseguridad que sean efectivas y respetadas?

Teoría de los empujoncitos

Diariamente tu equipo de trabajo debe tomar diferentes decisiones al utilizar internet. Desde la elección de la Wifi adecuada para conectarse hasta descargar o no una app.

Al respecto, Thomas Paulino, presidente de ciberseguridad de ABA, considera que “es en cada uno de estos momentos en que están expuestos a un fraude. Por lo que, al final, lo que va a minimizar la exposición al riesgo es la madurez que tenga el usuario”.

De acuerdo con el libro Decisiones Irracionales en Ciberseguridad, la “teoría del empujoncito, consiste en ayudar a tus empleados a que tomen decisiones inteligentes y que, a su vez, cumplan con las medidas de ciberseguridad sin que sientan que les restringen su libertad”.

El siguiente ejemplo grafica esta “teoría del empujoncito”:

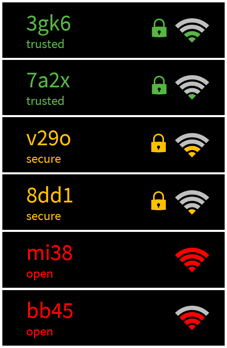

“Estás en una cafetería. Necesitas conectar tu smartphone a una WiFi. Miras tu pantalla y ves estas opciones. Supón que conoces o puedes pedir la contraseña en caso de que se te exigiera una. ¿Qué WiFi elegirías?

Dependiendo de tu nivel de concienciación en seguridad, irías a por la primera, mi38, que parece tener la mejor cobertura, o a por v29o, que no está mal de cobertura, pero es segura y pide contraseña.

Imagina que estás en la misma cafetería, pero en tu smartphone aparece esta nueva pantalla de listado de redes WiFi disponibles. ¿Cuál elegirías ahora?

Tengas o no conciencia elevada en materia de seguridad, apostaríamos a que seleccionas 3gk6. ¿Qué ha cambiado? Son las mismas redes WiFi, pero presentadas de forma diferente.

Sin que seas ni siquiera consciente, esta presentación habrá influido en tu decisión.

Es decir que juzgamos como más seguro lo que está en color verde que en rojo, favorecemos las primeras opciones de una lista frente a las últimas, hacemos más caso a pistas visuales (candados) que a textuales, primamos la (supuesta) velocidad frente a la seguridad, etc.

Todo ello conduce a que se seleccione la red 3gk6.

Políticas de ciberseguridad que no parezcan obligatorias

Las políticas de seguridad, según el sitio web UNIR, consisten en una serie de normas y directrices que permiten garantizar la confidencialidad, integridad y disponibilidad de la información, minimizando los riesgos que le afectan.

Pero para dar a conocer a los empleados las normas de seguridad es necesario que estas sean:

- Concretas: con procedimientos y reglas bien definidos.

- Claras: que expliquen de forma sencilla y directa las responsabilidades y obligaciones de los usuarios, sean colaboradores, administradores o equipo directivo.

Según el profesor experto en ciber leyes R. Calo, existen maneras de lograr que los usuarios acaten e implementen las políticas de seguridad con éxito.

“Por ejemplo, volviendo a las contraseñas, si quieres que los usuarios de tu sistema las creen más seguras según las directrices de tu política de seguridad mencionada anteriormente, puedes añadir un medidor de la fortaleza de la contraseña”.

Los usuarios sienten la necesidad de conseguir una contraseña fuerte y es más probable que sigan añadiendo caracteres y complicándola hasta que el resultado sea un flamante «contraseña robusta» en color verde.

A pesar de que el sistema no prohíbe las contraseñas débiles, respetando así la autonomía de los usuarios, este sencillo empujoncito eleva drásticamente la complejidad de las contraseñas creadas”, explica el libro.

Educa mientras aplicas las políticas de seguridad

Otra manera de fomentar, sin forzar, un comportamiento seguro de nuestros usuarios es creando notificaciones informativas que lleven a la reflexión junto al medidor de fortaleza.

“Por ejemplo, el formulario de introducción de nuevas contraseñas puede incluir un mensaje informando de las características esperadas en las contraseñas y de la importancia de las contraseñas robustas para prevenir ataques, etc., e incluir el medidor de fortaleza en la misma página de creación de contraseñas”.

Más opciones

• Elecciones predeterminadas: Ofrece más de una opción, pero asegurándote siempre de que la predeterminada sea la más segura. Aunque permitas al usuario seleccionar otra opción si así lo desea, la mayoría no lo hará.

• Feedback: Proporciona información al usuario para que comprenda si cada acción está teniendo el resultado esperado mientras se está ejecutando una tarea. Por ejemplo, informar del grado de seguridad alcanzado durante la configuración de una aplicación o servicio, o bien informar del nivel de riesgo de una acción antes de apretar el botón «Enviar».

Usa un lenguaje o comparaciones que el usuario entienda.

Por ejemplo, el uso de metáforas bien conocidas, como «cerrojos» y «ladrones», hizo que los usuarios entendieran mejor la información y tomaran mejores decisiones (Raja, Hawkey, Hsu, Wang, & Beznosov, 2011).

Informar de cuánta gente puede ver tu post en redes sociales condujo a que muchos usuarios borraran el post para evitar el arrepentimiento en el futuro (Wang, y otros, 2014).

• Comportamiento normativo: Muestra el lugar que ocupa cada usuario en relación a la medida de seguridad en comparación con sus compañeros.

Por ejemplo, tras la selección de una contraseña, el mensaje «el 87% de tus compañeros han creado una contraseña más robusta que tú» consigue que usuarios que crearon una débil recapaciten y creen una más segura.

• Orden: Presenta la opción más segura al principio de la lista. Tendemos a seleccionar lo primero que nos ofrecen.

• Convenciones: Usa convenciones pictográficas: el color verde indica «seguro», el color rojo indica «peligro». Un candado representa seguridad, y así sucesivamente.

• Prominencia: Destacar las opciones seguras atrae la atención sobre ellas y facilita su selección. Cuanto más visible sea la opción más segura, mayor será la probabilidad de que la seleccionen.

Aplica las políticas de seguridad con transparencia

Al crear medidas de ciberseguridad a través de estos “empujoncitos” debes hacerlo de manera ética sin violentar la libertad de tus colaboradores.

La misma teoría indica que hay una serie de principios a la hora de “diseñar tus propios empujoncitos para tu organización” (Renaud & Zimmermann, 2018):

- Autonomía: El usuario final debería ser libre de elegir cualquiera de las opciones ofrecidas. Es decir que ninguna opción será prohibida o eliminada del entorno, y si lo hacen se debe explicar por qué.

- Beneficio: Debe significar un beneficio claro y real para la seguridad de la organización.

- Justicia: Debería beneficiar al máximo número posible de individuos dentro del sistema.

- Responsabilidad social: Deberían contemplarse siempre empujoncitos pro-sociales que avancen el bien común.

- Integridad: Los empujoncitos deben diseñarse con un respaldo científico, en la medida de lo posible.

Al final la idea es que ayudes a tus usuarios o colaboradores a tomar mejores decisiones a la hora de navegar por la internet y red empresarial. Empújalos a navegar seguro, siempre respetando su libertad.