Las plataformas de redes sociales son utilizadas por 4,480 millones de personas en todo el mundo, lo que equivale al 57% de la población global. Es de esperarse que haya todo tipo de usuarios en la red. Esa revolución de los medios digitales hizo que las empresas hagan negocios e interactúen con sus clientes con mayor accesibilidad, interfaces fáciles y funciones convenientes.

En consecuencia, los consumidores confían cada vez más en las redes sociales cuando interactúan con las empresas, y estos canales ahora se han convertido en el primer espacio para, literalmente, cualquier cosa. En el mundo online se encuentran todo tipo de ofertas logrando dinamizar la forma de hacer negocios.

Así como se diversifican las facilidades, también proliferan las estafas. Un servicio que recientemente se vio afectado por el engaño, ha sido el de la venta de boletas para conciertos.

Y es que un escenario favorable para que esto ocurra, es que hoy día los conciertos de artistas famosos tienen mucha demanda y las boletas se agotan muy rápido, por lo que los fanáticos terminan haciendo lo que sea para lograr entradas.

La situación de alta demanda y necesidad de oferta en el mercado de compra y venta de boletos para entrar a conciertos es tierra fértil para la creatividad de los vendedores ilegales y esto combinado con la ansiedad de los compradores por lograr una, permite que los compradores confíen en cualquier oferta sin antes detenerse a investigar más allá.

No te lo gozaste, pero lo gastaste

Dice un dicho “si suena demasiado bueno para ser verdad, probablemente no lo sea”, y es cierto. En la época en la que cada día es una oportunidad nueva para ser estafados, se debe ser más meticulosos a la hora de comprar.

Y siempre será frustrante, hacer una compra con mucha emoción y que al final no recibas la boleta o la que recibes resulte ser falsificada.

Algunas de los “indicadores” para sospechar, van desde boletos con grandes descuentos, hasta ofertas supuestamente imperdibles a las que se invita a aprovechar rápido. Es posible que esos boletos prometidos ni siquiera existan.

Medidas preventivas de cara a estafas con boletas

- Solo compra boletos al promotor, a un agente oficial o un sitio de intercambio de boletos conocido y de buena reputación.

- Si eliges comprar boletos de un individuo o particular, procura tener alguna referencia antes de transferirle dinero a su cuenta bancaria.

- Pagar las boletas con tarjeta de crédito ofrecerá una mayor protección sobre otros métodos de pago.

- Después de que hayas realizado la compra y llegue tu boleto, siempre echa un vistazo más de cerca o verifica la legalidad de esta. El boleto debe incluir detalles como bloque, fila y asiento. Otros signos fáciles de detectar de un boleto falso incluyen: información incorrecta del evento, papel de baja calidad, texto borroso, márgenes desiguales y bordes de papel dentados.

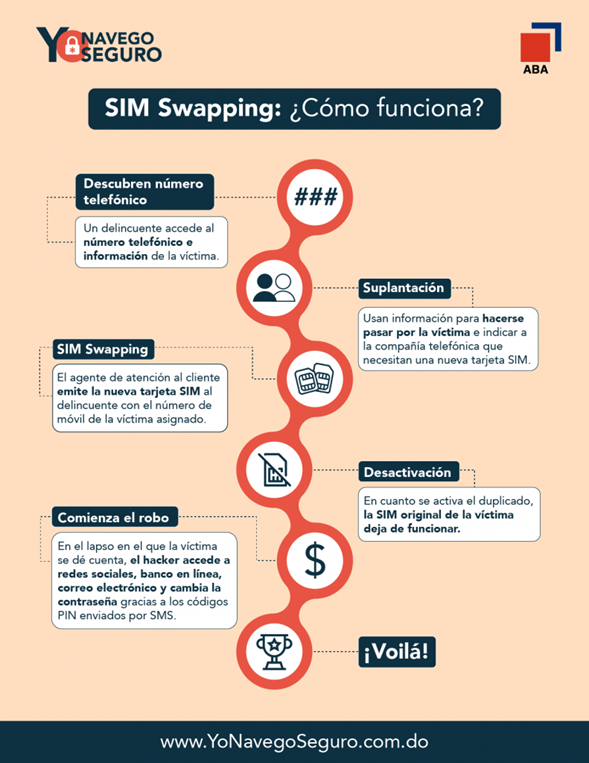

En República Dominicana, los casos de estafas de comercio electrónico son el tipo de ciberdelitos más habituales (52%), seguido por los casos de extorsión (17%), phishing (11%), robo de identidad (5%), acceso ilícito (4%) y skimming (2%).

No permitas que las estafas en compra de boletos te quiten la diversión. Debes tomarte el tiempo necesario para tomar medidas de prevención al momento de comprarlos, sobre todo si lo haces a último minuto, ¡y disfruta!