Con sus más de 2,700 millones de usuarios seguro que en más de alguna ocasión te has preguntado: ¿cómo me protege Facebook? Sigue leyendo para que descubras los dos métodos que emplea para protegerte.

El gigante azul básicamente te resguarda de dos formas: alertas de inicio de sesión y la autenticación en dos pasos.

Alertas de inicio de sesión

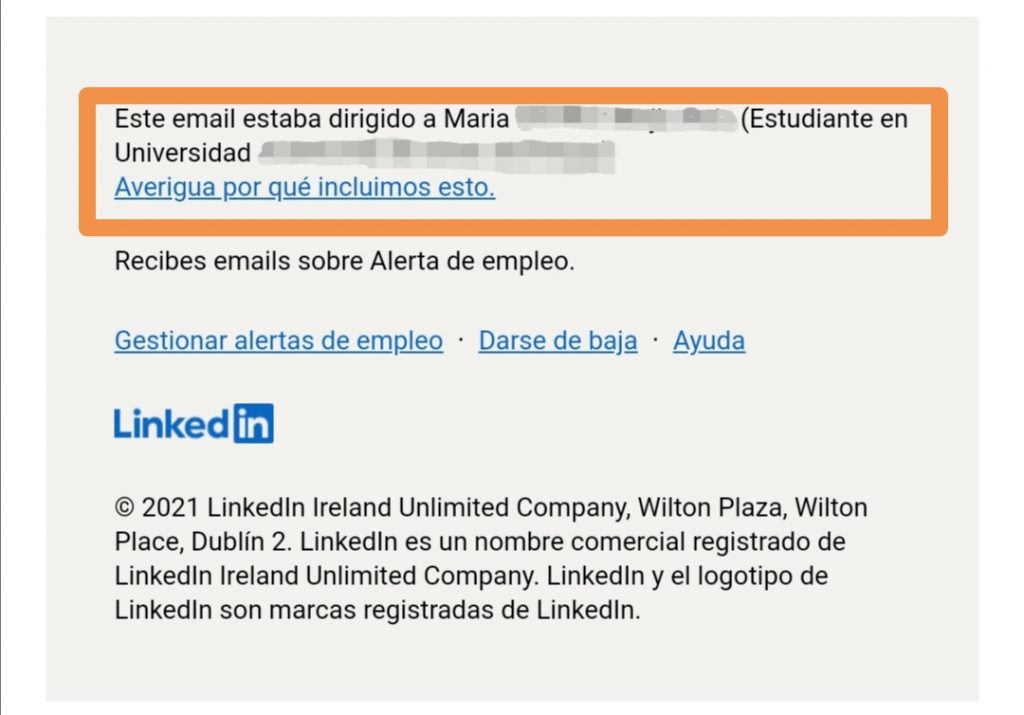

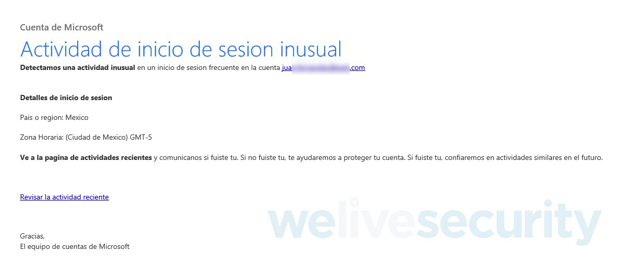

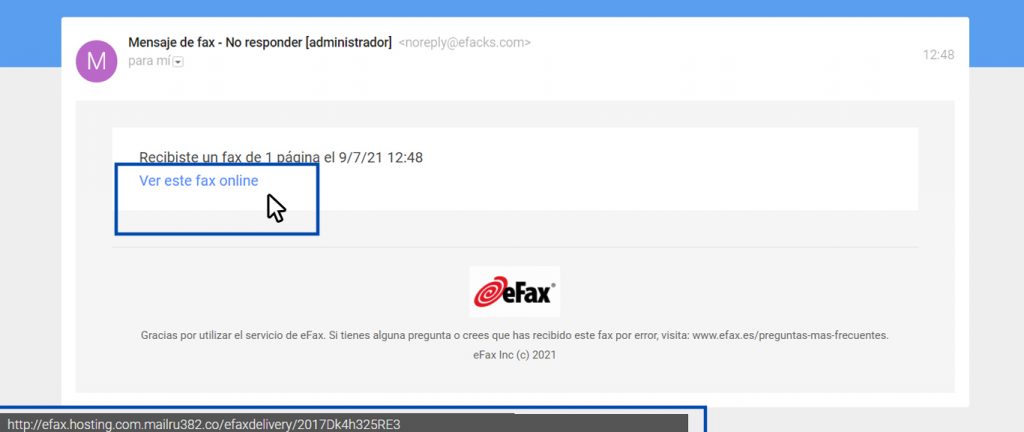

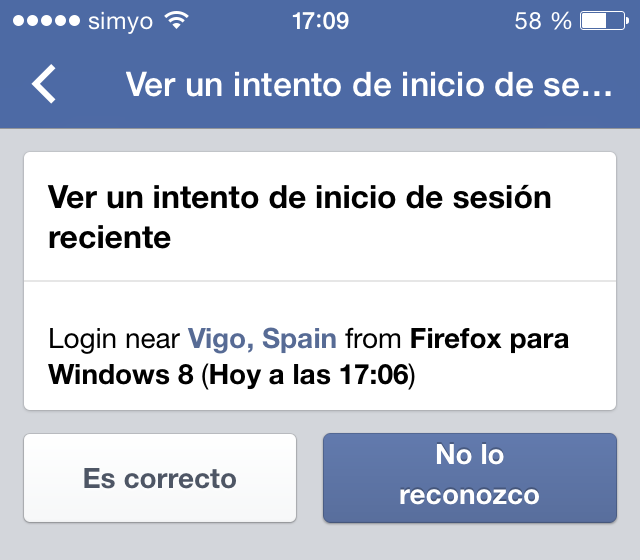

Gracias a estas notificaciones la aplicación te informa cuando alguien intenta entrar a tu cuenta desde un dispositivo o navegador web que no reconozca como tuyo. Las alertas te indicarán qué dispositivo lo ha intentado y su ubicación.

¿Cómo puedo recibir alertas sobre inicios de sesión no reconocidos?

- Ingresa a Configuración o ajustes.

- Accede a la configuración de Seguridad e inicio de sesión.

- Desplázate hacia abajo hasta Recibir alertas sobre inicios de sesión no reconocidos y haz clic en Editar.

- Elige dónde quieres recibir las alertas y haz clic en Guardar cambios.

Paso 1

Paso 2

Paso 3

Paso 4

Luego, al ya estar establecidos los avisos, siempre que tú o alguien más se conecte a tu cuenta te llegará un mensaje y tendrás que indicar si fuiste tú. En caso de que fuera una tercera persona tendrás que dar clic en No he sido yo. La app te indicará cómo restablecer tu contraseña y proteger tu cuenta.

[DESCARGA GRATIS] Conoce las estafas más comunes en Facebook

Autenticación en dos pasos

De acuerdo con Facebook, la autenticación en dos pasos es una función de seguridad que, junto a la contraseña, ayuda a proteger tu cuenta.

Por lo tanto, si optas por ella, se te pedirá que introduzcas un código de ingreso especial o que confirmes el intento de inicio de sesión cada vez que se intente acceder a tu página desde un navegador o dispositivo móvil nuevo.

Puedes activarla o administrarla la siguiente manera:

- Entra a la configuración de Seguridad e inicio de sesión.

- Muévete hacia abajo hasta Usar la autenticación en dos pasos y haz clic en Editar.

- Elige el método de seguridad que quieres añadir y sigue las instrucciones que aparecen en pantalla.

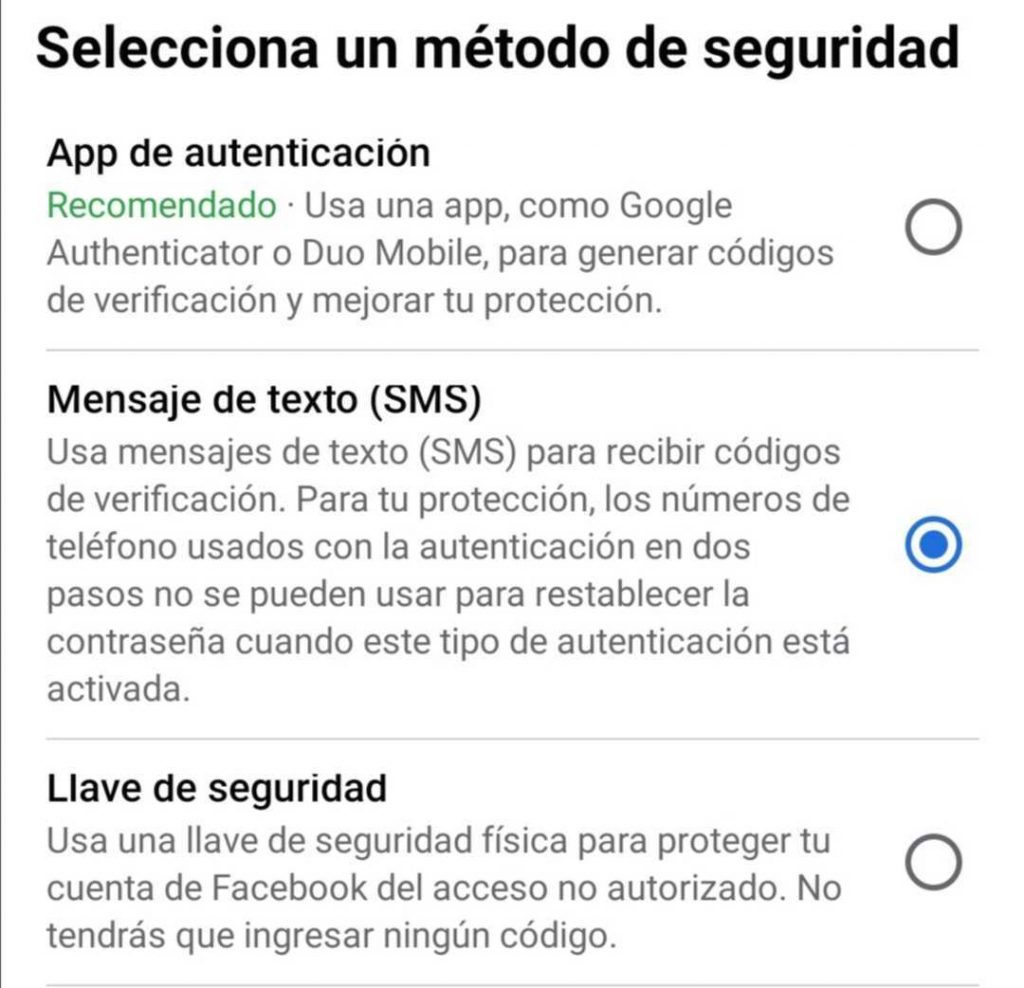

Asimismo, al establecerla se te pedirá que elijas uno de estos tres métodos de seguridad:

OJO- Si guardas tu navegador o dispositivo móvil no tendrás que introducir un código de seguridad cuando vuelvas a iniciar sesión. Evita hacer esto en caso de que uses un ordenador público.

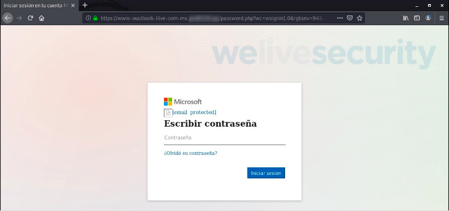

Desconfía si…

- Una persona te pide dinero, tarjetas de regalo para recibir préstamos, premios u otras ganancias, o que pagues una cuota para solicitar un empleo.

- Las páginas que representan a empresas grandes, organizaciones o personajes públicos no verificadas.

- Un individuo presenta su ubicación de forma engañosa. Es posible que puedas verificar de qué país es mediante su número de móvil.

Que no te engañen: Conoce 7 formas de engaño de los ciberdelincuentes