Si luego ver actividades extrañas crees que intentan hackear tu Instagram, puedes relajarte. La red social pone a la mano de sus usuarios qué hacer para recuperar tu cuenta si ya perdiste el acceso y cómo protegerla en caso contrario.

Advertencia Según el tipo de cuenta que intentes rescatar, es posible que no todos los pasos estén disponibles para ti.

Mensaje de Instagram en tu cuenta de correo electrónico

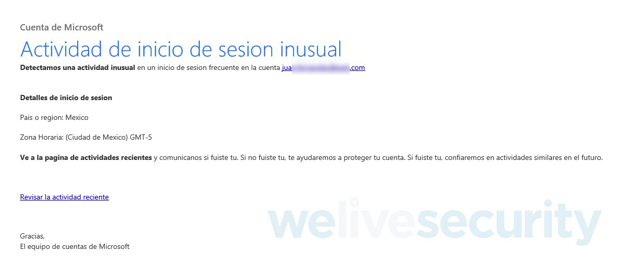

Lo primero es revisar si te llegó un email de security@mail.instagram.com en el que se te indica que se cambió tu dirección de correo electrónico. Puedes revocar este pedido seleccionando cancelar el cambio en el mensaje.

¿Qué hago si cambiaron la contraseña u otra información sensible?

Si el ciberdelincuente también cambió la contraseña u otra información y no puedes volver a cambiar la dirección de correo, solicita un enlace de inicio de sesión o un código de seguridad a Instagram para confirmar que la cuenta es tuya.

¿Cómo solicitar un enlace de inicio de sesión?

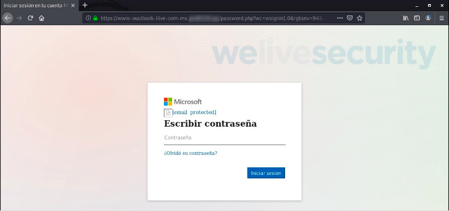

- En la pantalla de inicio de sesión, selecciona Recibir ayuda para iniciar sesión. (Android) u ¿Olvidaste tu contraseña? (iPhone) (debajo de Iniciar sesión).

- Toca ¿Necesitas más ayuda?

- Luego, Enviar enlace de inicio de sesión a Instagram. Sigue los pasos que se muestran.

Si no puedes recuperar tu cuenta con el enlace de inicio de sesión, tu próxima opción será el código de seguridad.

¿Cómo solicitar un código de seguridad?

- En la pantalla de inicio de sesión, selecciona Recibir ayuda para iniciar sesión. (Android) u ¿Olvidaste tu contraseña? (iPhone) (debajo de Iniciar sesión).

- Toca ¿Necesitas más ayuda?

- Luego, Enviar código de seguridad. Sigue los pasos que aparezcan.

Nota. Procura escribir un correo electrónico seguro al que solo tú puedas acceder. Después de enviar la solicitud, deberías recibir un email de Instagram con los próximos pasos.

Obtén más información sobre qué puedes hacer si no sabes tu nombre de usuario.

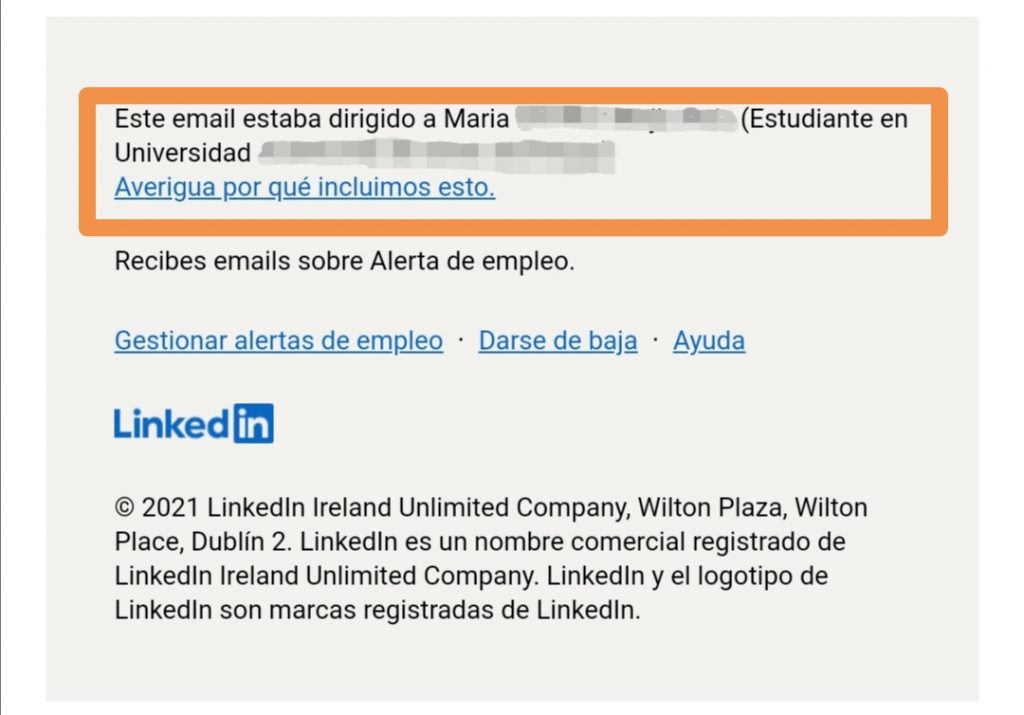

Verifica tu identidad

En última instancia, podrás recuperar tu cuenta verificando tu identidad.

¿Cómo verificar una cuenta con tus fotos?

- La aplicación te pedirá que tomes un video selfie en el que muevas la cabeza en diferentes direcciones para ver que eres una persona real y confirmar tu identidad.

- Instagram te responderá vía correo y te indicará instrucciones. En caso de que no se confirme tu identidad podrás enviar otro video.

OJO. El video nunca será visible en Instagram y se eliminará después de 30 días.

¿Cómo verificar una cuenta sin fotos tuyas?

- Te solicitarán que proporciones la dirección de correo electrónico o el número de teléfono con el que te registraste y el tipo de dispositivo que usaste para hacerlo (por ejemplo, iPhone, Android, iPad, etc.).

Esperamos que con esta información sepas qué hacer en caso de que intenten hackear tu Instagram.

¿Te resultó últil?

Te pudiera interesar: El robo de identidad y las redes sociales, ¿cómo se relacionan?