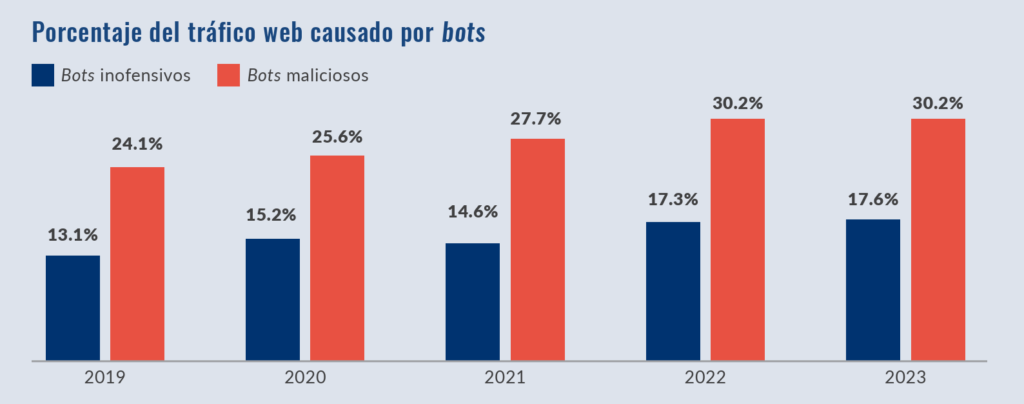

A medida que el mundo avanza hacia una vida más digital, no sorprende que el malware haya evolucionado en paralelo: casi la mitad del tráfico global está relacionado con la actividad de bots y un tercio de este viene asociado a programas maliciosos. Las botnets, conocidas como redes de zombis, son conjuntos de dispositivos infectados por malware, que los atacantes manejan de forma remota para llevar a cabo actividades maliciosas. Veamos las estadísticas de cómo los bots han realizado ataques en República Dominicana (RD).

De acuerdo con un reporte de la compañía de ciberseguridad Kaspersky Lab, en la última década, estas redes han pasado de pequeños grupos de computadoras controladas desde un solo centro de comando a sistemas avanzados, distribuidos y descentralizados que involucran millones de dispositivos.

En esencia, las botnets son parte de una red controlada por hackers que puede propagar malware o ransomware.

85 días

Es el tiempo promedio que una botnet permanece activa entre su detección y bloqueo, según un informe de 2023 de FortiGuard Labs.

De USD 100 a USD 10,000

Es el rango que pagan los cibercriminales para alquilar los servicios de una botnet, dependiendo de su tamaño y capacidad.

Situación actual en RD

El país no es inmune a estos crecientes desafíos globales de seguridad cibernética.

¿Cuáles son los usos más comunes de los ataques de bots en RD?

- Robo financiero: extorsión o sustracción directa de dinero.

- Sabotaje de servicios: interrupción de servicios y sitios web.

- Robo de información: acceso a cuentas sensibles o confidenciales.

- Venta de acceso: permitir a otros criminales ejecutar estafas adicionales.

- Envío de spam y phishing: para distribuir correos maliciosos masivos.

De enero a agosto 2024

1,514,884 eventos de tráfico malicioso fueron registrados asociados a botnets.

343,597 IPs únicas fueron afectadas. Las IPs únicas representan un dispositivo o red específica que ha sido detectada con actividad sospechosa o maliciosa.

44,393 ataques de fuerza bruta, intentos de hackeo donde un bot prueba múltiples combinaciones de usuario y contraseña para acceder a un sistema.

Principales variantes de botnets que afectaron el ciberespacio dominicano

AVALANCHE ANDROMEDA

Afecta a redes de correo electrónico y sitios web comprometidos.

Método: Suele distribuirse mediante spam y campañas de phishing por correo electrónico. Los enlaces o archivos adjuntos infectados instalan malwares en los dispositivos de las víctimas.

SOCKS5SYSTEM

Afecta a dispositivos conectados a internet, incluidos routers y servidores.

Método: Se instala a través de descargas de archivos infectados o explotación de vulnerabilidades en el dispositivo, configurando un servidor proxy que oculta el tráfico malicioso.

ANDROID.TRIADA

Afecta a dispositivos móviles Android.

Método: Llega principalmente mediante aplicaciones de terceros o tiendas de aplicaciones no oficiales. Una vez instalado, obtiene permisos avanzados y permite la instalación de otros malwares.

ADLOAD

Afecta a equipos con sistema operativo macOS.

Método: Suele entrar a través de descargas engañosas de software y sitios de descargas de aplicaciones no confiables. Una vez dentro, inunda el dispositivo con anuncios y redirecciones no deseadas.

Conoce más sobre el tema: Los bots explicados, así funcionan.