¿Descargas aplicaciones de terceros en tus equipos de trabajo? ¿Publicas información de tu empresa en tus redes sociales?

Si tu respuesta es sí a alguna de estas preguntas, podrías estar poniendo en riesgo, sin saberlo, la seguridad de la organización para la que trabajas.

Sigue leyendo⬇ y al final del texto descarga GRATIS la infografía del empleado ciberseguro.

A continuación aprende con nosotros 5 maneras de proteger la información confidencial de tu empresa:

1.- Guarda seguros los documentos

Cada documento de la organización sea físico o digital tiene gran información personal y empresarial muy apetecible para los ciberdelicuentes. Siempre que hagas uso de ellos compártelos de forma segura.

Si vas a usar discos extraíbles o memorias USB, cifra los documentos. Realiza al menos dos copias de seguridad de los archivos digitales.

No dejes a la vista en tu escritorio papeles que contengan información de sumo interés para la organización. Guárdalos en archivos, bajo llave o con claves que solo tú manejes.

El empleado ciberseguro es cuidadoso al manejar la información confidencial de la empresa.

El empleado ciberseguro es cuidadoso al manejar la información confidencial de la empresa.

2.- Usa únicamente equipos corporativos

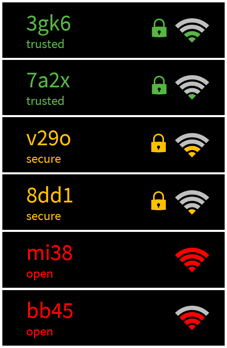

Una máxima para la seguridad de la organización es mantener a raya el uso de dispositivos, conexiones o equipos personales para el trabajo.

Si estás en la modalidad de teletrabajo, procura siempre usar los equipos de la empresa, nunca emplees ordenadores personales. Y si usas dispositivos externos para conectarlos a tu computadora, realiza un escaneo en búsqueda de virus.

Lee aquí: Cómo lograr que tus colaboradores cumplan con las políticas de ciberseguridad

Usa solo softwares autorizados por la empresa. No descargues aplicaciones de terceros sin el consentimiento de tu empleador.

Si usas una flota, procura usar el bloqueo de pantalla con una clave que solo tú conozcas. Igualmente, bloquea tu portátil cuando no la uses o debas pararte de tu puesto de trabajo.

El empleado ciberseguro usa solo equipos corporativos

El empleado ciberseguro usa solo equipos corporativos

y no comparte sus accesos con terceros.

3.- Sé celoso con tu información personal

La fuga de información en las empresas ocurre frecuentemente porque compartimos con mucha facilidad información personal en redes sociales u otros medios de comunicación.

Por eso, un hábito de un empleado ciberseguro es aplicar una configuración de privacidad en todas las redes sociales que uses.

Evita compartir información personal (fechas de nacimiento, ubicación en tiempo real, etc.) no de la organización (datos de funcionamiento, claves, pin de tarjetas de crédito corporativas) que pueda ser captada para delitos informáticos.

Parece una recomendación lógica, pero todos hemos compartido esta información pensando que nadie se va a enterar o a nosotros no nos va a pasar. Pero al hacerlo abrimos una puerta a los ciberdelincuentes y nos volvemos vulnerables.

El empleado ciberseguro no comparte su información personal que pueda ser usada para un fraude contra la empresa.

El empleado ciberseguro no comparte su información personal que pueda ser usada para un fraude contra la empresa.

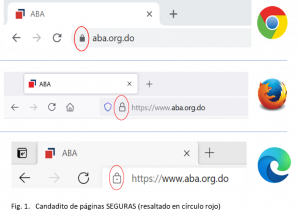

4.- Entrénate para identificar el phishing

En estos tiempos de teletrabajo y entornos digitales cada vez más presentes en las empresas, debes estar educado no solo para realizar bien tu trabajo.

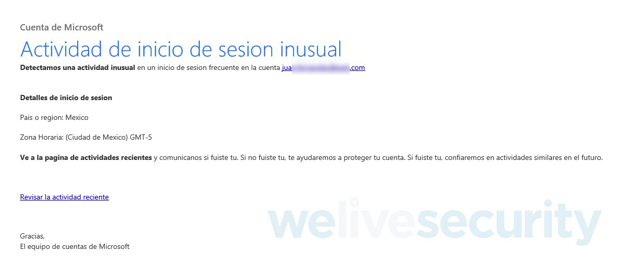

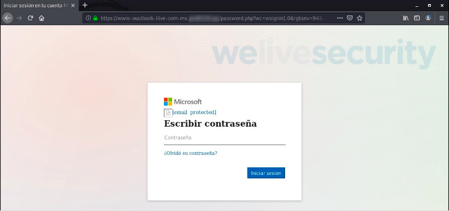

Debes ser capaz de detectar cuándo se trata, por ejemplo, de un correo legítimo y cuándo no. El phising es una de las prácticas más comunes de fraude y delito informático.

Elimina cualquier correo sospechoso y evita enviar cadenas de correos que lleguen a tu bandeja de entrada.

Confirma la procedencia del correo, quien crees que es el remitente real y si observas algo extraño en la redacción, en la misma dirección de email o en el asunto del correo. Quizá se trata de phishing.

El empleado ciberseguro se ha educado acerca de los diferentes delitos informáticos y aplica las políticas de seguridad de la empresa.

El empleado ciberseguro se ha educado acerca de los diferentes delitos informáticos y aplica las políticas de seguridad de la empresa.

5.- Detecta e informa de cualquier actividad sospechosa

Al recibir un correo que parece de sospechosa procedencia es necesario reportar inmediatamente al departamento de seguridad informática o verificar con “el supuesto” remitente del email para confirmar el origen del mensaje.

Si sufres un robo o incidente de pérdida de los dispositivos corporativos es importante que reportes el incidente o bloquees los accesos conocidos desde otro aparato, para borrarlos de inmediato.

Es tu deber reportar cualquier incidente que te parezca fuera de lo normal:

- Un acceso forzado.

- Un virus en tu equipo.

- Problemas de acceso a tus dispositivos sin razón aparente.

- Mal uso de los recursos tecnológicos por parte de otras personas.

El empleado ciberseguro informa de los incidentes de ciberseguridad

El empleado ciberseguro informa de los incidentes de ciberseguridad

que puedan poner en riesgo la organización.

En definitiva, está en tus manos la seguridad o vulnerabilidad de la información sensible de tu empresa.

Si te gustó esta información, haz clic sobre la imagen y descarga GRATIS nuestra Infografía del empleado ciberseguro ⬇ :